玄机靶场 | 第五届红明谷-异常行为溯源

题目描述

某企业网络安全部门人员正在对企业网络资产受到的攻击行为进行溯源分析,该工作人员发现攻击者删除了一段时间内的访问日志数据,但是攻击者曾传输过已被删除的访问日志数据并且被流量监控设备捕获,工作人员对流量数据进行了初步过滤并提取出了相应数据包。已知该攻击者在开始时曾尝试低密度的攻击,发现未被相关安全人员及时发现后进行了连续多日的攻击,请协助企业排查并定位攻击者IP,flag格式为:flag{md5(IP)}

解题过程

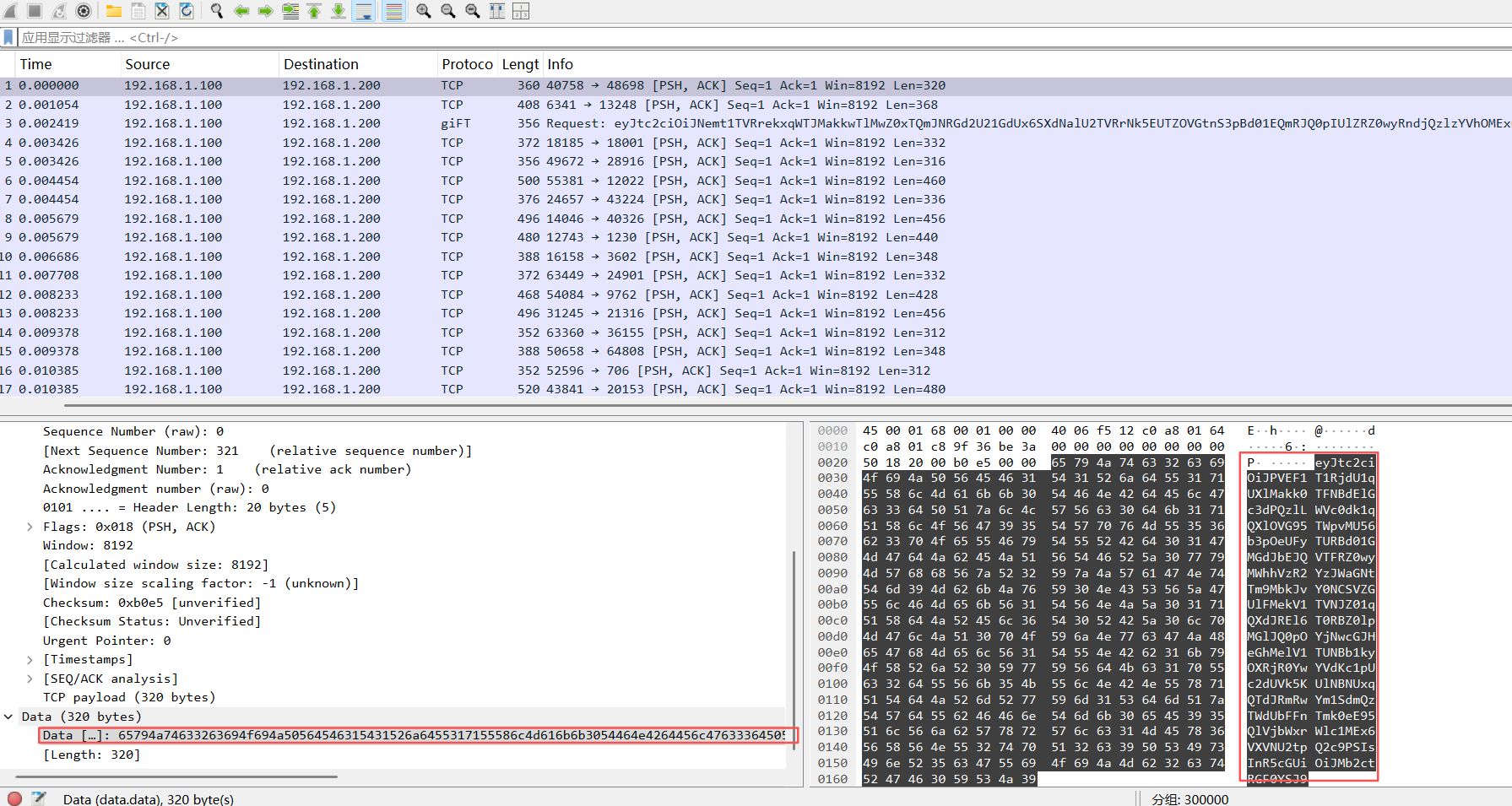

打开pcap文件分析,可以看到里面都是TCP流量,点开流量发现Data数据为Base64编码

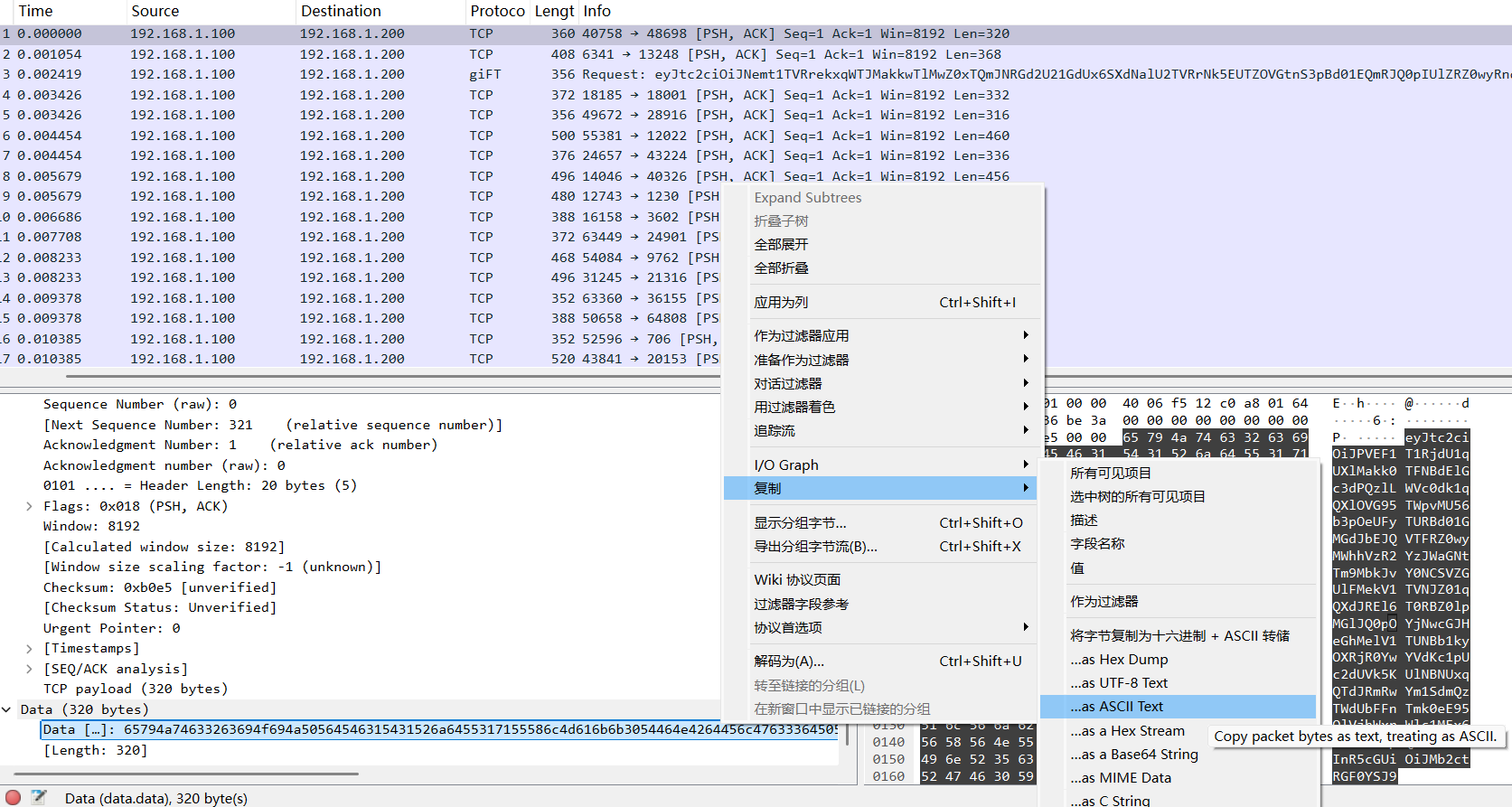

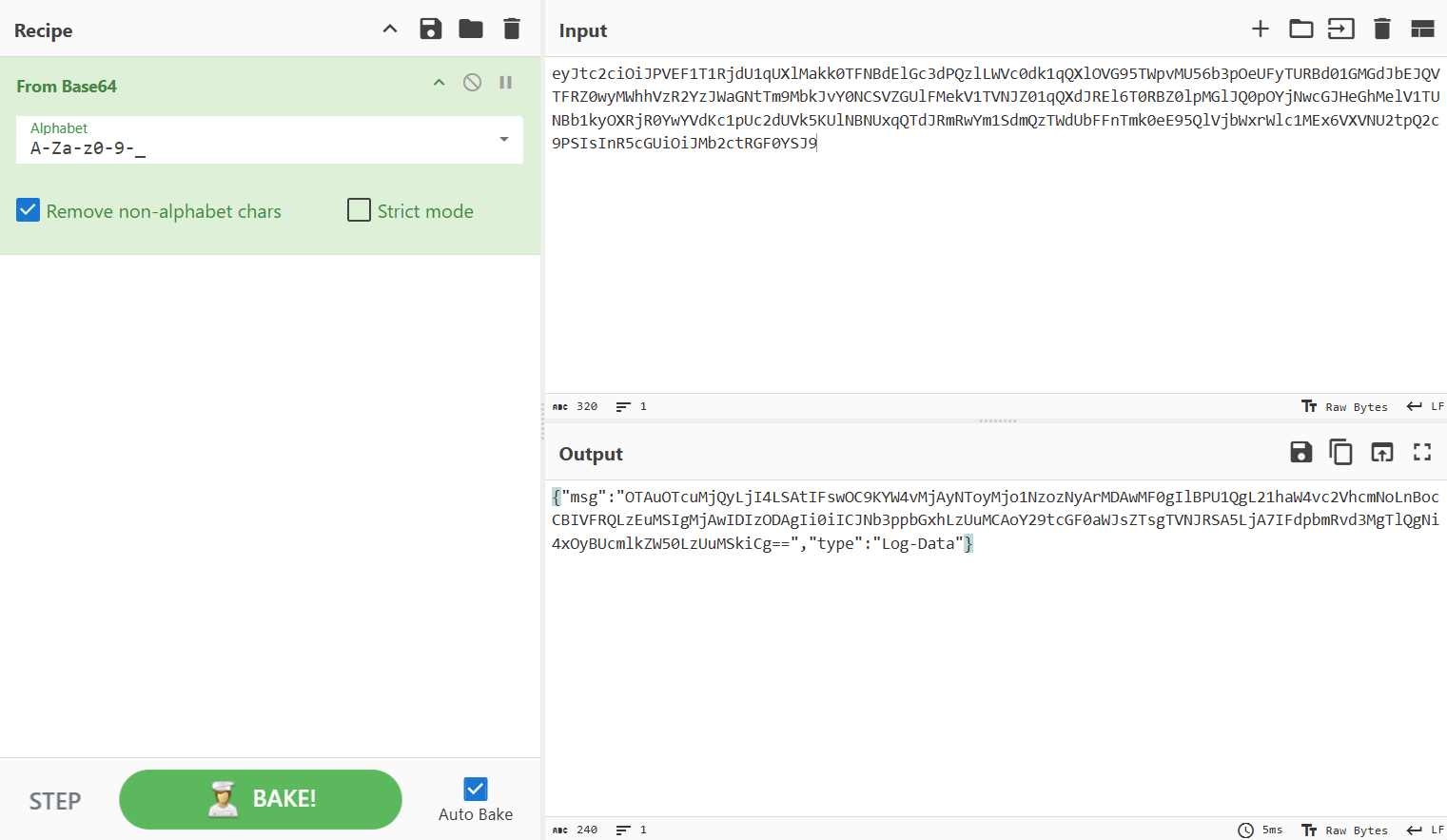

复制ASCII文本,然后解码Base64数据,如图

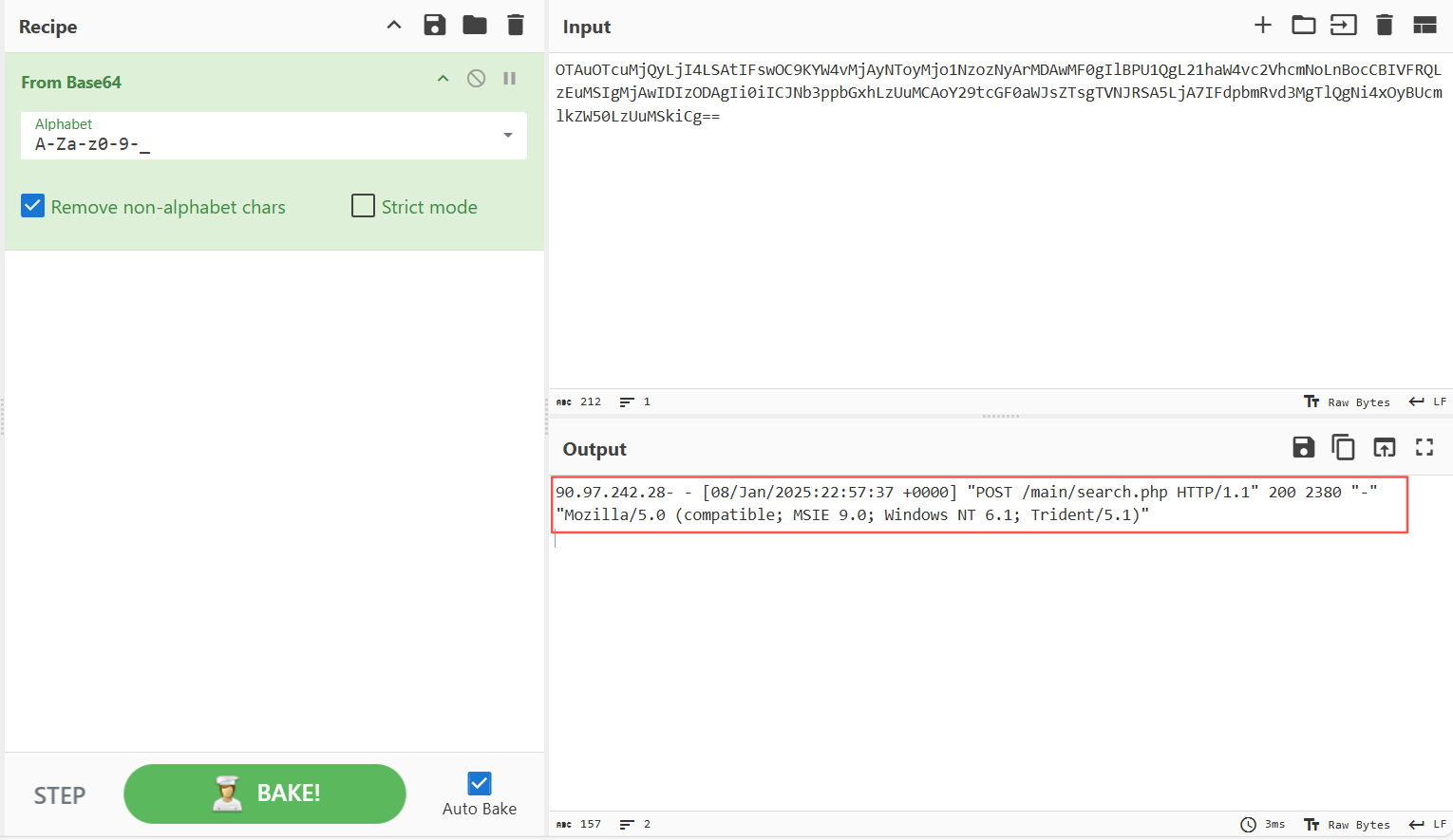

可以看到解码后得到一串Json数据,里面的msg对应的内容还是Base64编码,继续解码

发现是一条日志数据,那我们的思路就是写个python脚本,遍历每一个数据包,寻找符合特定格式(以eyJ开头的Base64编码)的原始数据,再从中提取msg字段的值进行Base64解码,得到最终的日志文本

payload:

1 | import base64 |

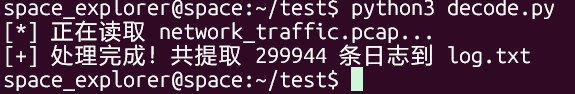

这个脚本用到scapy库来进行网络数据包交互与操作,可以执行命令 pip install scapy 或 sudo apt install python3-scapy 下载。然后把脚本(假设命名为decode.py)和pcap文件(network_traffic.pcap)放在同一目录,执行命令运行脚本即可

1 | python3 decode.py |

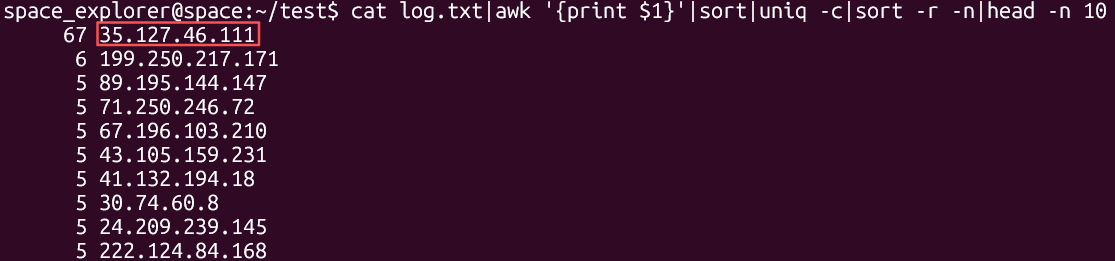

接着直接读取文本查看哪个IP出现最多

1 | cat log.txt|awk '{print $1}'|sort|uniq -c|sort -r -n|head -n 10 |

发现35.127.46.111出现最多,MD5加密提交flag即可

1 | flag{475ed6d7f74f586fb265f52eb42039b6} |

玄机靶场 | 第五届红明谷-异常行为溯源

https://waynejoon.github.io/posts/Xuanji-CTF-Hongminggu-Forensics/