玄机靶场 | 日志分析-windows日志分析base

前言

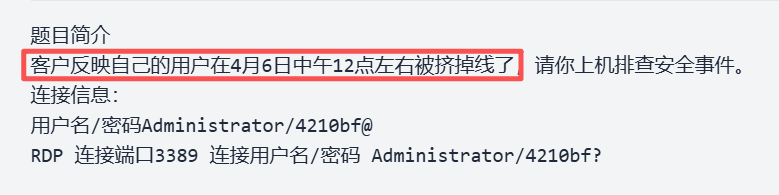

题目描述:客户反映自己的用户在4月6日中午12点左右被挤掉线了,请你上机排查安全事件

RDP连接,端口3389,用户名:Administrator,密码:4210bf?

索引

题目列表

步骤#1

客户机的系统安全日志文件所在的绝对路径是?

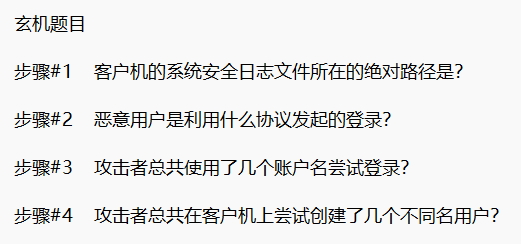

win+r输入eventvwr.msc,打开事件查看器

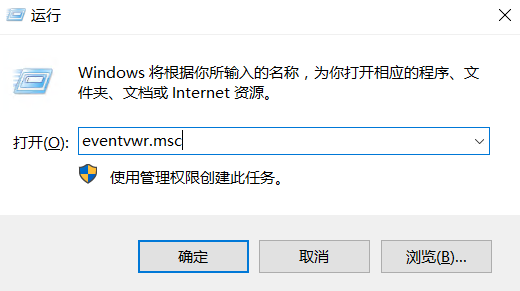

然后点击windows日志,右键点击安全,打开属性

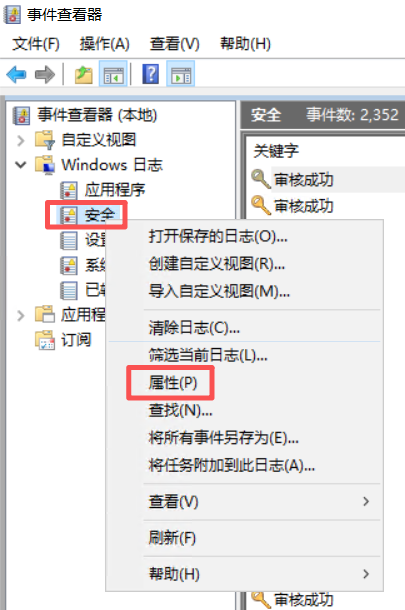

可以看到一个日志路径,这就是系统安全日志文件所在路径

1 | %SystemRoot%\System32\Winevt\Logs\Security.evtx |

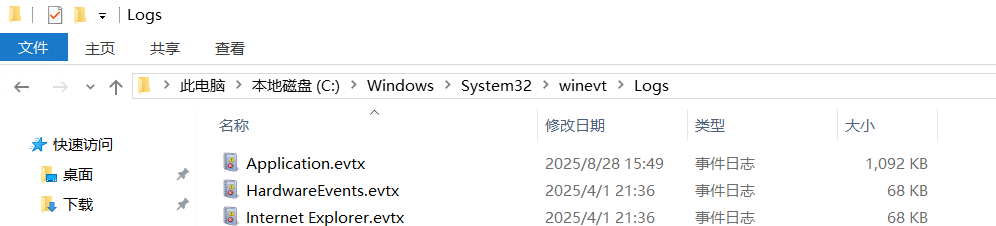

但这是相对路径,我们复制Security.evtx前面的路径,然后在文件资源管理器打开

会跳转到目录C:\Windows\System32\winevt\Logs,这就是系统安全日志文件所在的绝对路径。该路径一般是固定的,建议记住该位置方便以后进行查找

1 | flag{C:\Windows\System32\winevt\Logs} |

步骤#2

恶意用户是利用什么协议发起的登录?

题目提示客户反映自己的用户在4月6日中午12点左右被挤掉线了

先介绍一下常见的事件ID类型

1 | 4624 登录成功 |

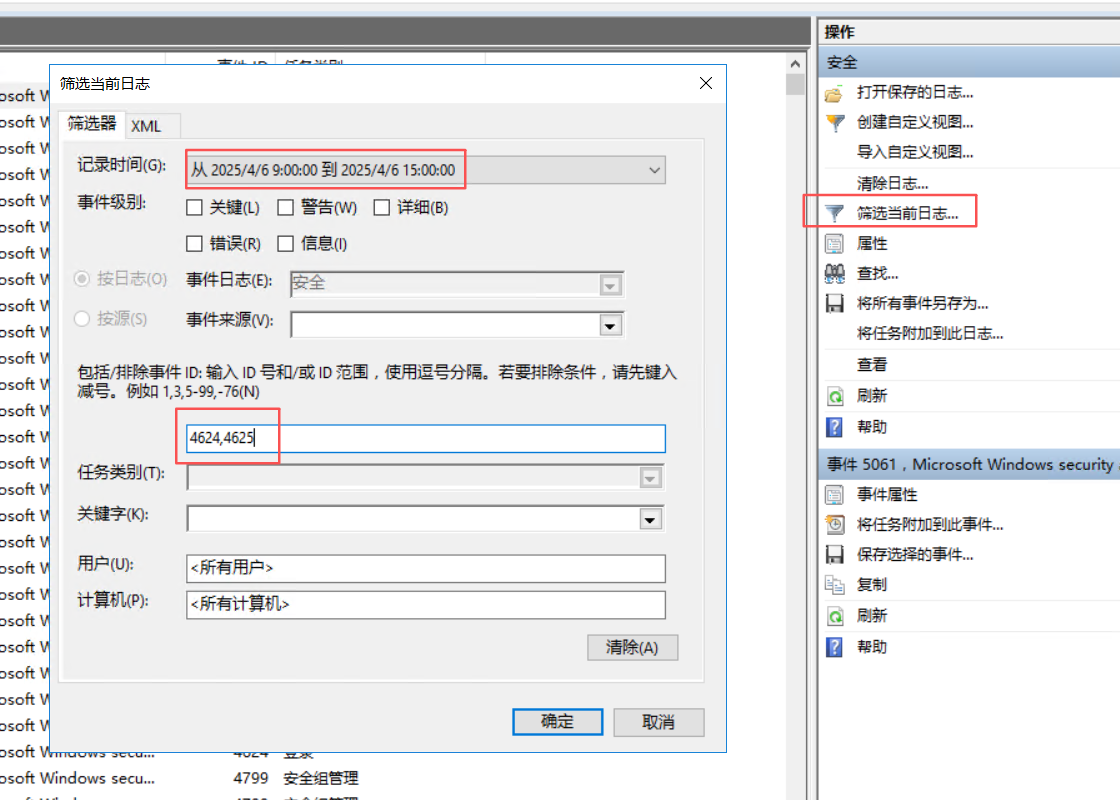

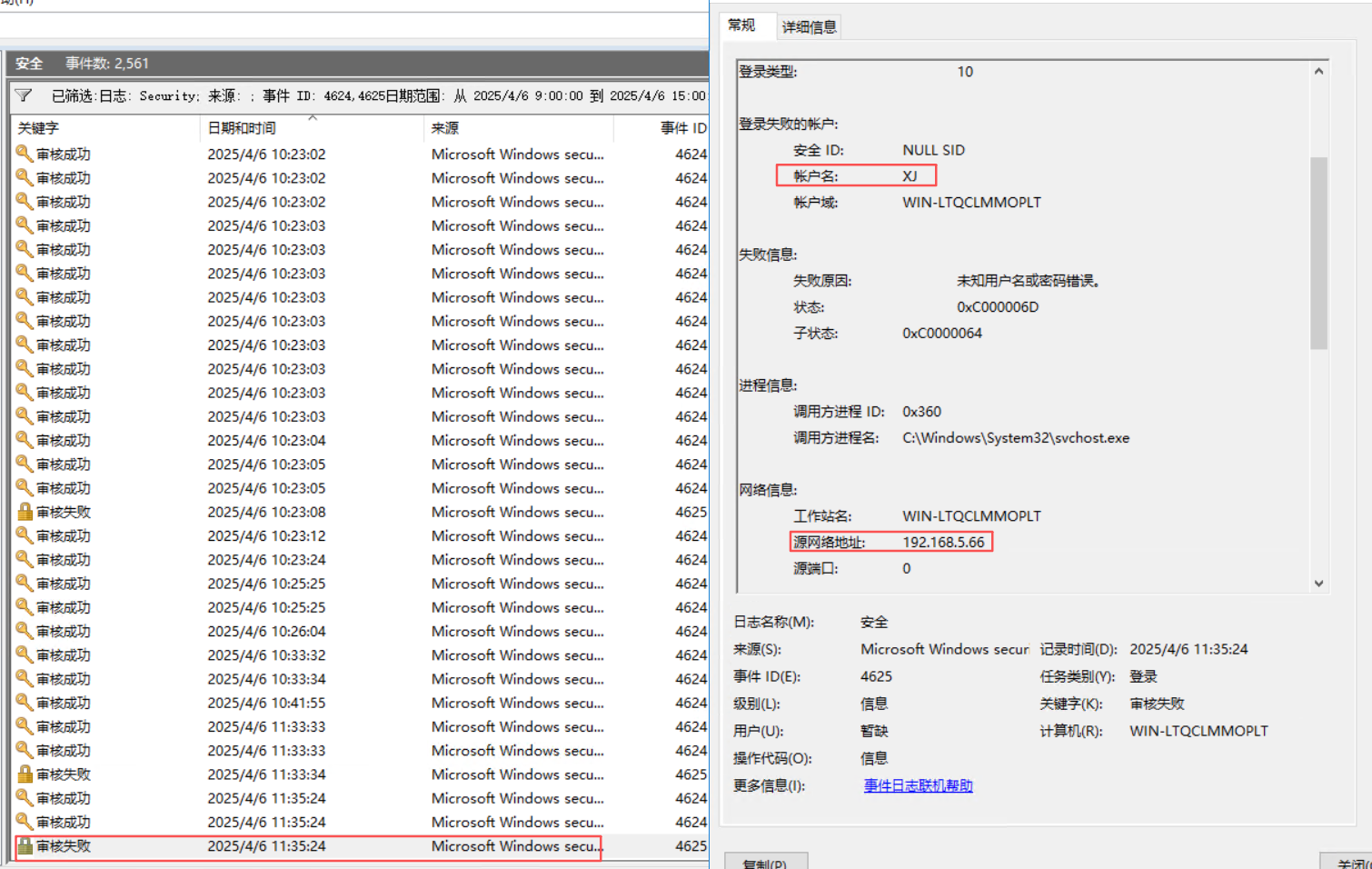

我们返回事件查看器,设置筛选条件为4月6日早上9点到下午15点,由于是要查看攻击者是如何登陆的,所以事件ID我们选择4624和4625

然后按照时间顺序逐个分析,我们主要关注登录的账号名、登录类型、登录是否成功以及登录源IP

其中登录类型是以数字的形式列举出来的,所以我们需要对照以下表格分析

| 登录类型 | 说明 | 典型协议/场景 |

|---|---|---|

| 2 | 交互式登录(本地键盘或控制台) | 本地 |

| 3 | 网络登录(访问共享、SMB等) | SMB、HTTP(除明文) |

| 4 | 批处理(计划任务) | 本地/系统 |

| 5 | 服务账号 | 本地/系统 |

| 7 | 解锁(屏幕锁解锁) | 本地 |

| 8 | 网络明文(如HTTP Basic认证) | 明文HTTP、Advapi |

| 9 | 新凭证(RunAs带netonly参数等) | 本地与网络混合 |

| 10 | 远程交互登录(RDP等) | RDP(远程桌面协议) |

| 11 | 缓存交互(离线域登录) | 本地缓存 |

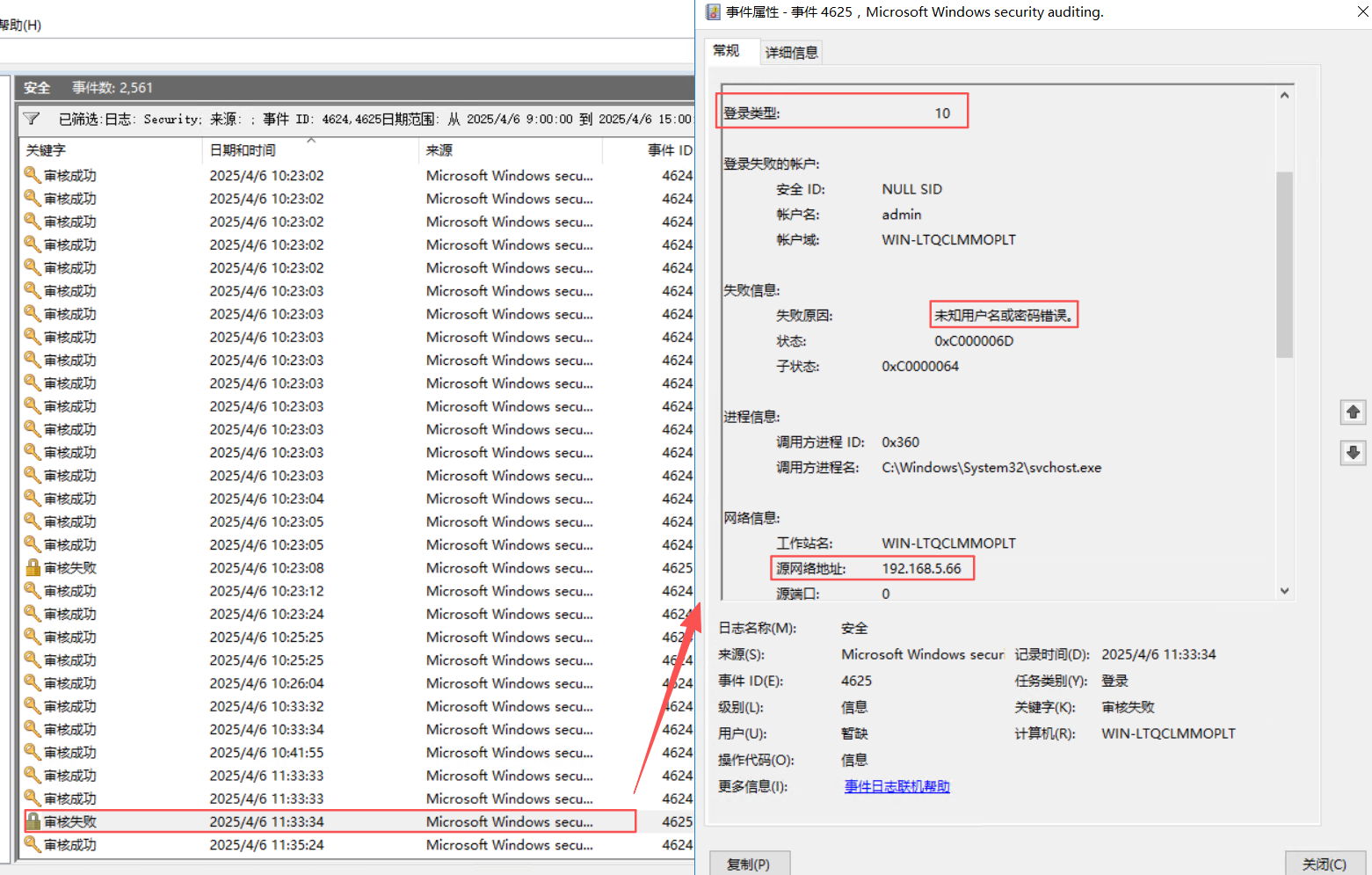

分析到2025/4/6 11:33:34的日志时发现异常,出现了一个未知的IP,且登录失败,然后协议类型为10,也就是利用rdp登录

继续向下分析,发现该IP尝试了多个用户名进行rdp远程登录

根据收集的结果,总共尝试了admin、XJ、XuanJi、XiaoMa和Administrator这几个用户名,其中前四个都登录失败,最后一个Administrator登录成功,可以看出该IP在进行用户名爆破,因此推断这就是攻击者

所以恶意用户是利用rdp协议发起的登录

1 | flag{rdp} |

步骤#3

攻击者总共使用了几个账户名尝试登录?

根据上一题的分析,可知攻击者使用了五个账号名尝试登录,分别为

1 | admin、XJ、XuanJi、XiaoMa、Administrator |

因此答案就是5

1 | flag{5} |

步骤#4

攻击者总共在客户机上尝试创建了几个不同名用户?

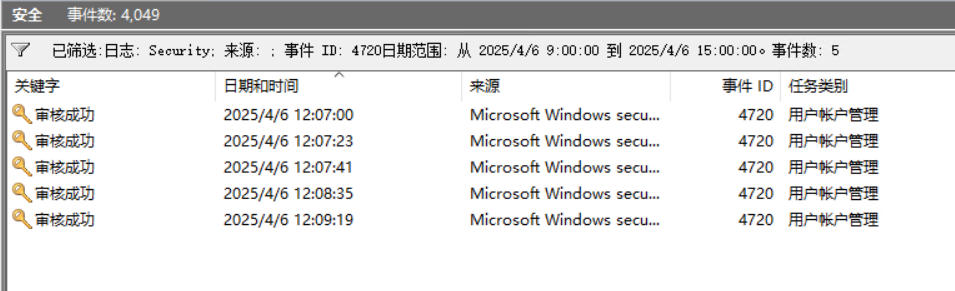

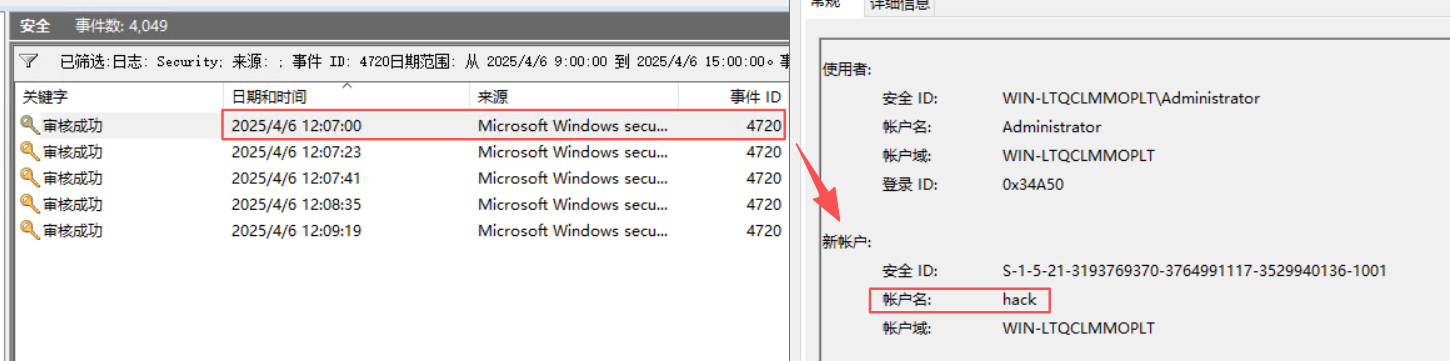

根据步骤二的常见事件ID类型,我们修改筛选条件为4720

可以看到总共有五个日志,我们逐个分析

发现有两个账号名均为hack,然后还有三个分别是hacker、hacker_real$、system13$,因此攻击者总共在客户机上尝试创建了4个不同名的用户

1 | flag{4} |

玄机靶场 | 日志分析-windows日志分析base

https://waynejoon.github.io/posts/Xuanji-CTF-Windows-Security-Log-Analysis/